-

安全产品

-

-

-

三菱电机GOT2000系列漏洞分析报告

发布时间:

2020-07-13

来源:

作者:

访问量:

87

一、背景介绍

2020年7月7日,三菱电机PSIRT(产品安全事故响应小组)研究人员披露了GOT2000系列设备中的一组漏洞,影响其GT27、GT25和GT23系列图形操作终端。如漏洞成功利用,可使攻击者能够实施拒绝服务攻击或远程执行代码。

GT23系列是一种基本的,具有成本效益的图形操作员终端,其中包括VGA分辨率的8.4英寸和10.4英寸显示器。该系列具有许多高级交互功能。GT25系列是一种高性能且具有成本效益的图形化操作员终端,其显示范围从8.4英寸到12.1英寸,其SVGA和VGA的分辨率取决于型号选择。GT27系列是高端图形操作员终端,其显示范围从5.7英寸一直到15英寸,根据型号选择,其分辨率为XGA,SVGA和VGA。它是具有多点触摸和手势功能的高级模型,可为用户提供类似平板电脑的操作。各种各样的规格和增强的功能有助于适合每个客户应用程序。这些产品可用在自动化工厂、家电、电力、建筑等行业。

日本三菱电机自1921年创立以来,就一直走在技术创新与产品改革的前沿,提供了独创的环保技术,实现生产、节能、环保一体化的解决方案。客户覆盖重电系统、工业自动化系统、信息通讯系统、电子元器件、家用电器等行业。三菱电机在全球多个国家设有分支机构和工厂,其在亚洲就设有66分支个机构。

关于此系列漏洞,美国CISA于7月7日发布了安全公告。

二、漏洞概述

三菱电机PSIRT研究人员发现的这批漏洞共有6个,漏洞形成原因各异,分别是内存缓冲区范围内的操作限制不当,会话固定,空指针取消引用,访问控制不当,参数注入,资源管理错误。成功利用这些漏洞可以使攻击者远程执行代码或造成拒绝服务。

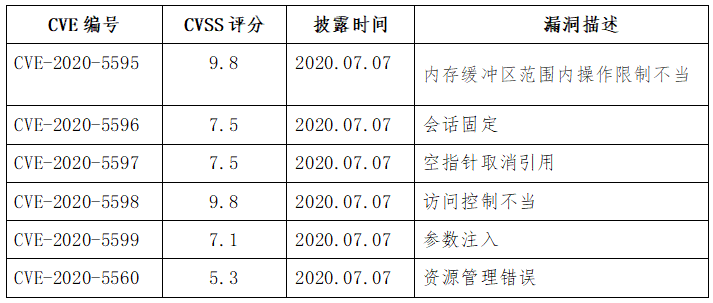

6个漏洞分别为:

n 内存缓冲区范围内的操作限制不当(CWE-119)-CVE-2020-5595;

n 会话固定(CWE-384)-CVE-2020-5596;

n 空指针取消引用(CWE-476)-CVE-2020-5597;

n 访问控制不当(CWE-284)-CVE-2020-5598;

n 参数分隔符的中和不正确的命令('参数注入')(CWE-88)-CVE-2020-5599;

n 资源管理错误(CWE-399)-CVE-2020-5560。

三菱电机GT27、GT25和GT23(GOT2000系列)中的CoreOS Y及之前版本存在安全漏洞。攻击者可利用该漏洞访问敏感资源、导致拒绝服务和设备崩溃。

2.1漏洞情况

l CVE-2020-5595,内存缓冲区范围内的操作限制不当,产生在三菱电机GOT2000系列固件(在GT27型、GT25型和GT23型中安装的-Y及更早版本的CoreOS)中包含的TCP/IP功能包含缓冲区溢出漏洞,该漏洞可能使远程攻击者可以停止产品的网络功能或通过特制数据包执行恶意程序。

CVSS v3基本评分为9.8;CVSS向量字符串为(AV: N/AC: L/PR: N/UI: N/S:U/C: H/I: H/A: H)。

l CVE-2020-5596,该漏洞可能允许恶意攻击者导致TCP连接拒绝服务,产生在三菱电机GOT2000系列固件(在GT27型,GT25型和GT23型中安装的-Y及更早版本的CoreOS)中包含的TCP/IP功能不能正确管理会话,这可能会使远程攻击者停止产品的网络功能或通过特制数据包执行恶意程序。

CVSS v3基本评分为7.5;CVSS向量字符串为(AV:N/AC:L/PR:N/U:N/S:U/C:N /I:N/A:H)。

l CVE-2020-5597,该漏洞可能使恶意攻击者导致拒绝服务的状况并使设备崩溃,产生在三菱电机GOT2000系列固件(在GT27型,GT25型和GT23型中安装的-Y及更早版本的CoreOS)中包含的TCP/IP功能包含空指针取消引用漏洞,该漏洞可能使远程攻击者能够停止产品的网络功能或通过特制数据包执行恶意程序

CVSS v3基本评分为7.5;CVSS向量字符串为(AV:N/AC:L/PR:N/UI:N/S:U/C:N /I:N/A:H)。

l CVE-2020-5598,该漏洞可能允许恶意攻击者身份验证访问敏感资源,导致拒绝服务状况,并使设备崩溃,产生在三菱电机GOT2000系列固件(在GT27型,GT25型和GT23型中安装的-Y及更早版本的CoreOS)中包含的TCP/IP功能包含不当的访问控制漏洞,该漏洞可能允许远程攻击者绕过访问限制并停止产品的网络功能或通过特制数据包执行恶意程序。

CVSS v3基本分数指定为9.8;CVSS向量字符串为(AV:N/AC:L/PR:N/UI:N /S:U/C:H/I:H/A:H)。

l CVE-2020-5599,该漏洞可能使攻击者导致拒绝服务状况,产生在三菱电机GOT2000系列固件(在GT27型,GT25型和GT23型中的-Y及更早版本的CoreOS)中包含的TCP/IP功能中存在的命令(“参数注入”)相关漏洞,对参数定界符进行了不正确的中和,这可能使远程攻击者可以通过特制数据包停止产品的网络功能或执行恶意程序。

CVSS v3基本评分为7.1;CVSS向量字符串为(AV:A/AC:L/PR:N/UI:N/S:U/C:N /I:L/A:H)。

l CVE-2020-5560,该漏洞可能使攻击者获得敏感信息,产生在三菱电机GOT2000系列固件(在GT27型、GT25型和GT23型中安装的-Y及更早版本的CoreOS)中包含的TCP/IP功能包含一个资源管理错误漏洞,该漏洞可能使远程攻击者能够停止产品的网络功能或通过特制数据包执行恶意程序。

CVSS v3基本评分为5.3;CVSS向量字符串是(AV:N/AC:L/PR:N/UI:N/S:U/C:L /I:N/A:N)。

表1 6个漏洞的基本信息

2.2漏洞影响设备及固件版本

GOT2000 CoreOS版本-Y和更早版本的以下型号受到影响:GT27型、GT25型、GT23型中均存在这些漏洞。

三、漏洞原理

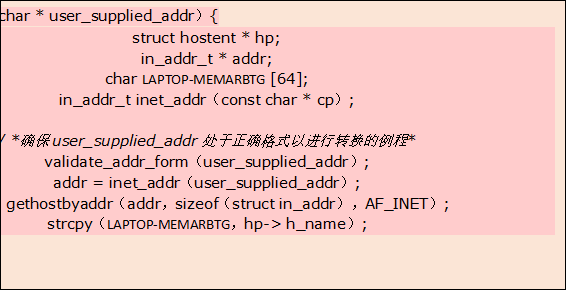

3.1 CVE-2020-5595

某些语言允许直接寻址存储位置,并且不能自动确保这些位置对所引用的存储缓冲区有效。这可能导致对可能与其他变量,数据结构或内部程序数据相关联的存储器位置执行读取或写入操作。结果,攻击者可能执行任意代码,更改预期的控制流,读取敏感信息或导致系统崩溃。

示例:从用户处获取IP地址,验证其格式正确,然后查找主机名并将其复制到缓冲区。

该函数分配一个64字节的缓冲区来存储主机名,但是不能保证主机名不会大于64字节。如果攻击者指定了一个解析为超过64字节主机名的地址,则我们可能会覆盖敏感数据,甚至放弃对攻击者的控制流。

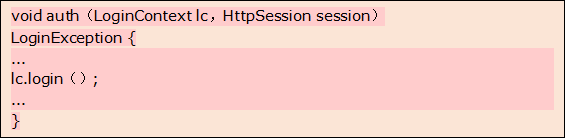

3.2 CVE-2020-5596

Web应用程序在不首先使现有会话无效的情况下对用户进行身份验证,从而继续使用已经与该用户关联的会话。

攻击者能够在用户身上强加一个已知的会话标识符,以便一旦用户进行身份验证,攻击者就可以访问经过身份验证的会话。

应用程序或容器使用可预测的会话标识符。在会话固定漏洞的一般利用中,攻击者在Web应用程序上创建一个新会话并记录相关的会话标识符。然后,攻击者使受害者使用该会话标识符与服务器关联,并可能与服务器进行身份验证,从而使攻击者可以通过活动会话访问用户的帐户。

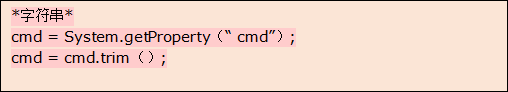

示例:显示了J2EE Web应用程序中的代码段,其中该应用程序使用LoginContext.login()对用户进行身份验证,而无需首先调用HttpSession.invalidate()。

攻击者可能首先从公共终端创建会话(也许通过登录应用程序),记录由应用程序分配的会话标识符,然后将浏览器重置为登录页面。接下来,受害者在同一公共终端上坐下,注意到浏览器打开到站点的登录页面,并输入凭据通过该应用程序进行身份验证。

3.3 CVE-2020-5597

NULL指针取消引用问题可能通过许多缺陷发生,包括竞争条件和简单的编程遗漏。

示例:程序员假定系统始终定义了名为“ cmd”的属性。如果攻击者可以控制程序的环境,从而未定义“ cmd”,则当程序尝试调用trim()方法时,该程序将引发NULL指针异常。

产品在调用函数后不检查错误,如果函数失败,该函数可以使用NULL指针返回,这将导致结果NULL指针取消引用。

3.4 CVE-2020-5598

访问控制涉及多种保护机制的使用,例如:身份验证(证明参与者的身份)授权(确保给定的参与者可以访问资源),以及问责制(跟踪已执行的活动)。当没有应用任何机制或以其他方式失败时,攻击者可以通过获取特权,读取敏感信息,执行命令,逃避检测等来损害软件的安全性。

3.5 CVE-2020-5599

使用内插到字符串中创建命令时,开发人员可能会假定仅处理他们指定的参数/选项。当程序员以防止恶意提供单独命令的方式(例如在Shell元字符的情况下)对命令进行编码时,此假设甚至会更强。构造命令时,开发人员可能会使用空格或其他定界符,这些空格或命令定界符用于在命令时分隔参数。但是,如果攻击者可以提供包含参数分隔符的定界符,则该命令将提供比开发人员预期更多的参数。然后,攻击者可能能够更改命令的行为。取决于无关参数所支持的功能,这可能会导致与安全相关的后果。

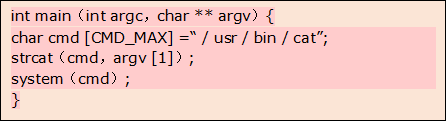

示例:下面的简单程序接受文件名作为命令行参数,并将文件内容显示给用户。该程序被安装为setuid root,因为它旨在用作学习工具,允许系统管理员接受培训来检查特权系统文件,而又不赋予它们修改或损坏系统的能力。

3.6 CVE-2020-5560

此类别的漏洞与系统资源管理不当有关,该漏洞源于程序在对对象进行释放操作之前,没有检查该对象是否存在。攻击者可利用该漏洞提升权限并执行代码。

四、漏洞危害及保护

4.1漏洞危害

攻击者成功利用该组漏洞可访问敏感资源、导致拒绝服务和设备崩溃等。

l 攻击者可以通过利用低技能水平,在目标系统上实现任意代码执行,导致设备失去控制;

l 允许攻击者通过身份验证从而访问敏感资源,导致拒绝服务状况,并使设备崩溃。

4.2防护建议

三菱建议用户按照以下步骤将CoreOS更新到最新版本。

l 在个人计算机上安装MELSOFT GT Designer3(2000)版本1.240A或更高版本;

l 启动MELSOFT GT Designer3并将版本-Z或更高版本的CoreOS复制到SD卡;

l 将从个人计算机上卸下的SD卡插入目标产品,然后更新到最新版本的CoreOS。

CISA建议用户采取防御措施以防范漏洞被利用,具体建议包括:

l 最小化所有控制系统设备和/或系统的网络暴露,并确保不能从Internet访问它们;

l 在防火墙后面找到控制系统网络和远程设备,并将其与业务网络隔离;

l 当需要进行远程访问时,请使用安全方法,例如虚拟专用网(VPN),并确认VPN是否存在漏洞,应将其更新为可用的最新版本。还应认识到VPN仅与连接的设备一样安全。

CISA提醒组织在部署防御措施之前要进行适当的影响分析和风险评估。

参考资料:

1. https://us-cert.cisa.gov/ics/advisories/icsa-20-189-02

2. https://nvd.nist.gov/vuln/detail/CVE-2020-5595

3. https://nvd.nist.gov/vuln/detail/CVE-2020-5596

4. https://nvd.nist.gov/vuln/detail/CVE-2020-5597

5. https://nvd.nist.gov/vuln/detail/CVE-2020-5598

6. https://nvd.nist.gov/vuln/detail/CVE-2020-5599

7. https://nvd.nist.gov/vuln/detail/CVE-2020-5600

8. https://cwe.mitre.org/data/definitions/119.html

9. https://cwe.mitre.org/data/definitions/384.html

10. https://cwe.mitre.org/data/definitions/476.html

11. https://cwe.mitre.org/data/definitions/284.html

12. https://cwe.mitre.org/data/definitions/88.html

13. https://cwe.mitre.org/data/definitions/399.html

天地和兴,三菱,漏洞,报告

相关资讯

关注我们